Quantes vegades t'han dit que les teves dades no són segures, que la tecnologia actual qüestiona seriosament la seguretat global? Malauradament, en part hem de donar motius a aquests rumors, ja que gairebé està a l'ordre del dia que es descobreixen defectes del sistema, sobretot en el món dels telèfons intel·ligents Android, massa sovint diversificats per interfícies propietàries, però sobretot per l'elecció dels processadors.

Malauradament, com us explicarem avui, el protagonista en sentit negatiu és MediaTek, el conegut fabricant taiwanès de processadors per a dispositius mòbils, sovint mal considerat pels usuaris de mòbils pel mal rendiment que ofereix als dispositius equipats amb aquest tipus de SoC. Però avui la història tracta d'una altra cosa, és a dir, una vulnerabilitat descoberta dins d'alguns xips MediaTek, potencialment perillosa que ha implicat i encara implica molts dispositius.

En realitat, cal especificar que la responsabilitat de MediaTek és limitada, ja que des del maig del 2019 s'havia adonat del defecte i havia llançat un pegat per solucionar-ho, però no tots els fabricants de telèfons intel·ligents l'han transposat i implementat als seus dispositius. El fet és que un membre de XDA va descobrir l'explotació i la va utilitzar, afortunadament amb finalitats no relacionades amb la mala fe, de fet amb finalitats positives, però això no treu el potencial negatiu que comporta la falla de seguretat.

En concret, el membre de XDA va utilitzar l'explout per adquirir els permisos root de l'Amazon Tablet Fire, difícil d'humor ja que bàsicament requereix un carregador d'arrencada no desbloquejable, especialment implementat per Amazon per no permetre l'execució de serveis externs al seu ecosistema. Aprofitant la vulnerabilitat del xip MediaTek, el modder va aconseguir obtenir permisos root evitant el desbloqueig del carregador d'arrencada.

Descoberta una vulnerabilitat perillosa als MediaTek SoC: esbrineu si el vostre OPPO / Realme està en risc

Aquesta vulnerabilitat existeix als següents chipsets MediaTek:MT6735, MT6737, MT6738, MT6739, MT6750, MT6753, MT6755, MT6757, MT6758, MT6761, MT6762, MT6763, MT6765, MT6771, MT6779, MT6795, MT6797, MT6799, MT8163, MT8167, MT8173, MT8176, MT8183, MT6580, MT6595, MTXNUMX. Entre els dispositius implicats trobem el Realme 1, però també Sèries OPPO A5, OPPO F5 / A73 (només Android 8.x), sèries OPPO F7 (només Android 8.x) i sèries OPPO F9 (només Android 8.x), per anomenar-ne uns quants.

Potser us preguntareu per què aquesta vulnerabilitat és tan perillosa, i la resposta és que el carregador d'arrencada permet verificar la signatura a la imatge d'arrencada del sistema operatiu, fent possible arrencar només amb programari oficial, és a dir, on es garanteix un estàndard de seguretat. , però si procedim a desbloquejar el carregador d'arrencada mitjançant l'adquisició de permisos d'arrel, sens dubte obtenim avantatges pel que fa al modding, però també ens exposem a riscos potencials, com ara l'accés a la informació personal.

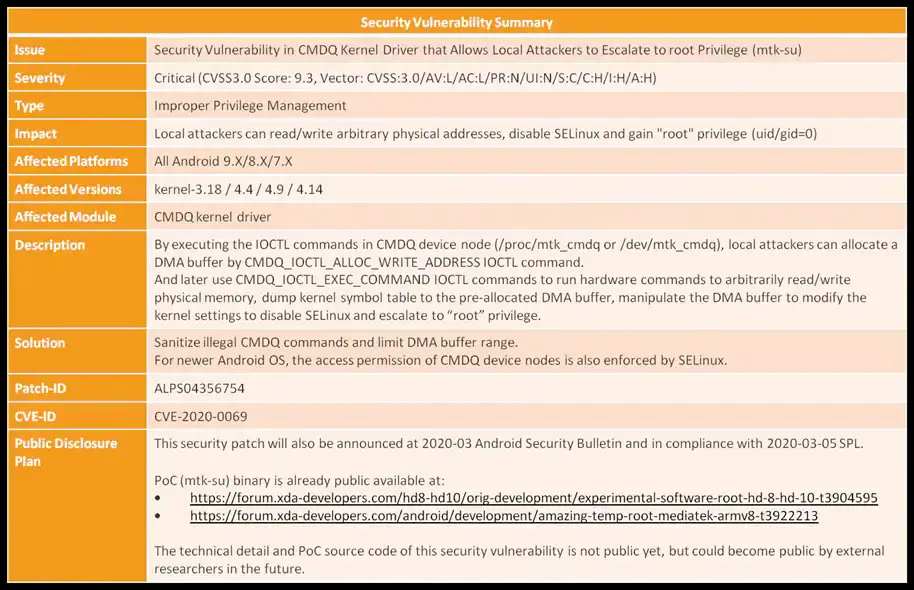

Però en aquest cas el perill ve representat precisament pel fet que podem adquirir permisos root sense desbloquejar el carregador d'arrencada, amb la possibilitat de fer-ho de forma remota, mitjançant una app externa que executa les línies de codi maliciós sense que l'usuari ho sàpiga. . Tanmateix, el mateix MediaTek ha compartit les notes sobre la vulnerabilitat que hi ha a les versions del nucli Linux 3.18, 4.4, 4.9 i 4.14 amb les versions d'Android Nougat, Oreo i Pie.

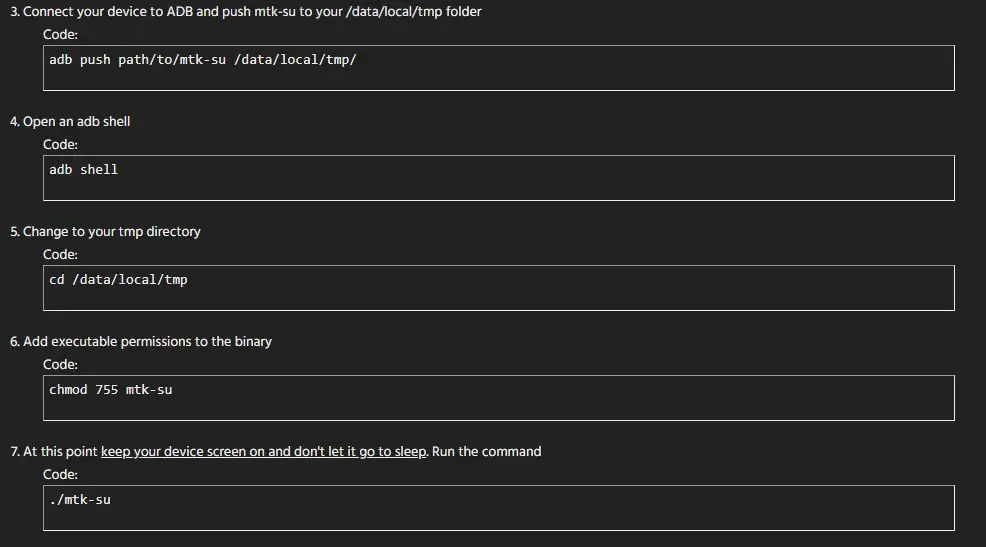

Però, com comprovar si el vostre dispositiu està afectat per aquesta vulnerabilitat? Podeu continuar comprovant mitjançant un script publicat al fòrum XDA i accessible qui: si teniu accés a petxina di root vol dir que la vulnerabilitat MediaTek-su es pot explotar al vostre dispositiu. Si és així, només heu d'esperar que arribi una actualització del fabricant del vostre dispositiu o que s'actualitzin els pedaços de seguretat el març de 2020.